Au lieu de cela, il offre une réduction de 20 % sur un modèle plus récent

Une patate chaude : D-Link recommande fortement aux utilisateurs de ses anciens routeurs VPN de remplacer les appareils suite à la découverte d'une grave vulnérabilité d'exécution de code à distance (RCE). Comme les modèles ont atteint leur fin de vie et leurs dates de fin de support, ils ne seront pas corrigés pour se protéger contre la faille.

La vulnérabilité, signalée à D-Link par le chercheur en sécurité « delsploit », n'a pas reçu d'identifiant CVE. Les détails techniques n’ont pas non plus été révélés, ce qui laisse aux clients le temps de réagir avant que les cybercriminels ne commencent à tenter de l’exploiter. Nous savons qu'il s'agit d'une vulnérabilité de dépassement de tampon de pile, qui permet à des utilisateurs non authentifiés d'exécuter du code à distance.

Toutes les versions matérielles et versions du micrologiciel des appareils suivants ont été affectées :

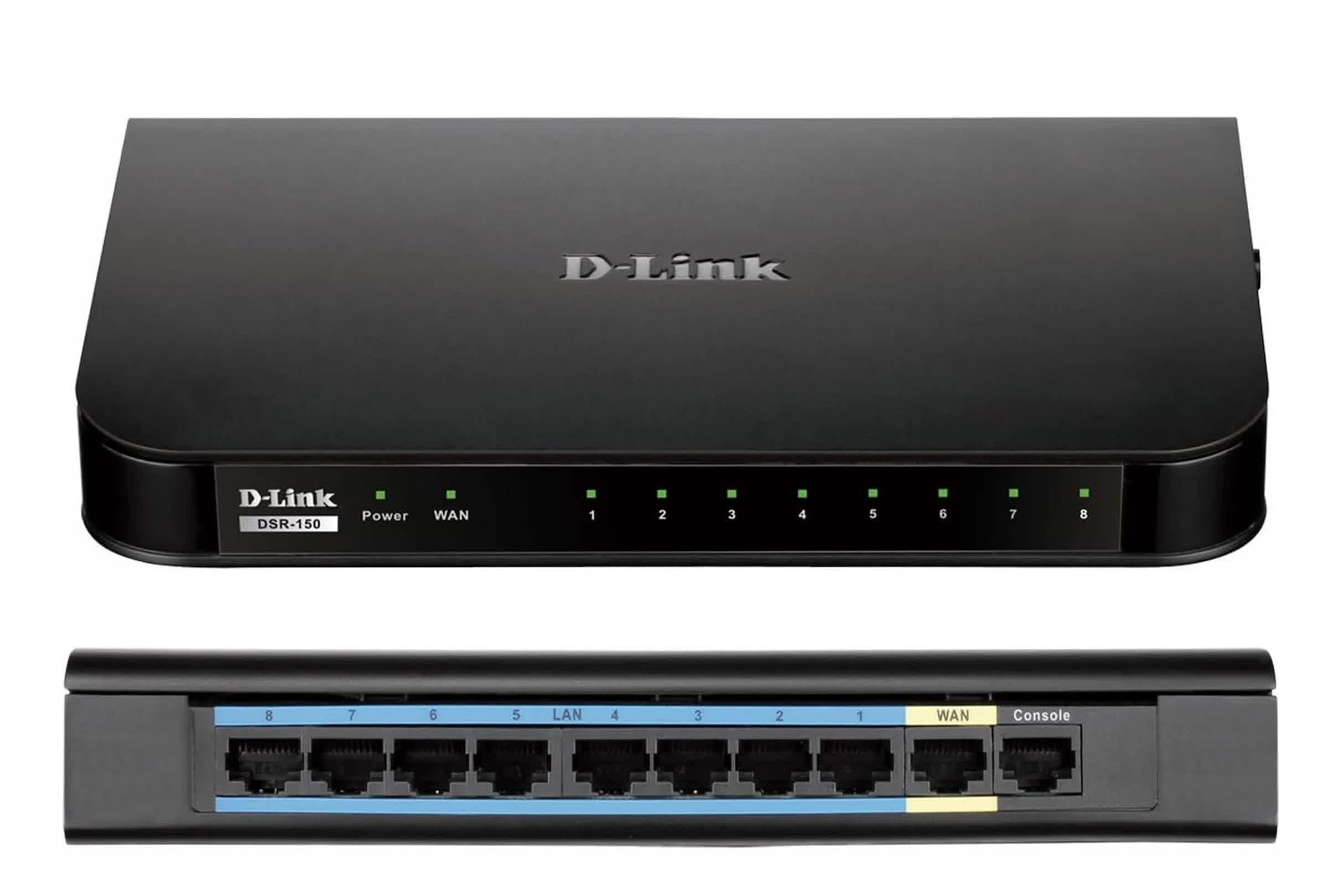

- DSR-150 (EOL mai 2024)

- DSR-150N (EOL mai 2024)

- DSR-250 (EOL mai 2024)

- DSR-250N (EOL mai 2024)

- DSR-500N (EOL septembre 2015)

- DSR-1000N (EOL octobre 2015)

D-Link souligne qu'elle ne publiera pas de correctifs pour les quatre modèles concernés car ils ont tous atteint EOL ou EOS, la plupart en mai 2024 et quelques-uns en 2015. La société écrit que sa politique générale est que lorsque les produits atteignent EOS /EOL, ils ne peuvent plus être pris en charge et tout développement de micrologiciel pour ces produits cesse.

D-Link recommande fortement aux propriétaires de ces routeurs de passer à un modèle plus récent, car toute utilisation ultérieure peut présenter un risque pour les appareils qui y sont connectés.

La société tente d'apaiser ceux qui pourraient en être gênés en offrant une réduction de 20 % sur un nouveau routeur de service (DSR-250v2), qui n'est pas affecté par la vulnérabilité.

D-Link note également que même si un micrologiciel ouvert tiers est disponible pour de nombreux appareils concernés, son utilisation annule la garantie et relève uniquement de la responsabilité du propriétaire de l'appareil.

C'est la deuxième fois en un mois que D-Link confirme qu'il ne corrigera pas les appareils à risque ayant atteint leur statut de fin de vie/fin de service. La société taïwanaise a recommandé aux propriétaires de ses appareils NAS abandonnés de passer à des modèles plus récents, car ils ne seront pas corrigés pour se protéger contre une faille critique d'injection de commandes.

En 2022, la Cybersecurity & Infrastructure Security Agency (CISA) a conseillé aux consommateurs de remplacer les routeurs D-Link par une vulnérabilité RCE, car les appareils avaient atteint leur fin de vie et ne recevraient plus de correctifs.