Les chercheurs disent qu’ils n’ont jamais vu cette technique auparavant

Dans le contexte: Depuis l’apparition du premier virus informatique, les logiciels malveillants sont un jeu du chat et de la souris entre pirates informatiques et chercheurs en sécurité. Nous en sommes au point où la plupart des logiciels malveillants sont connus, du moins en termes de type et de méthode de diffusion. Cependant, les mauvais acteurs conçoivent parfois une nouvelle astuce pour cacher leurs empreintes et tromper les chapeaux blancs.

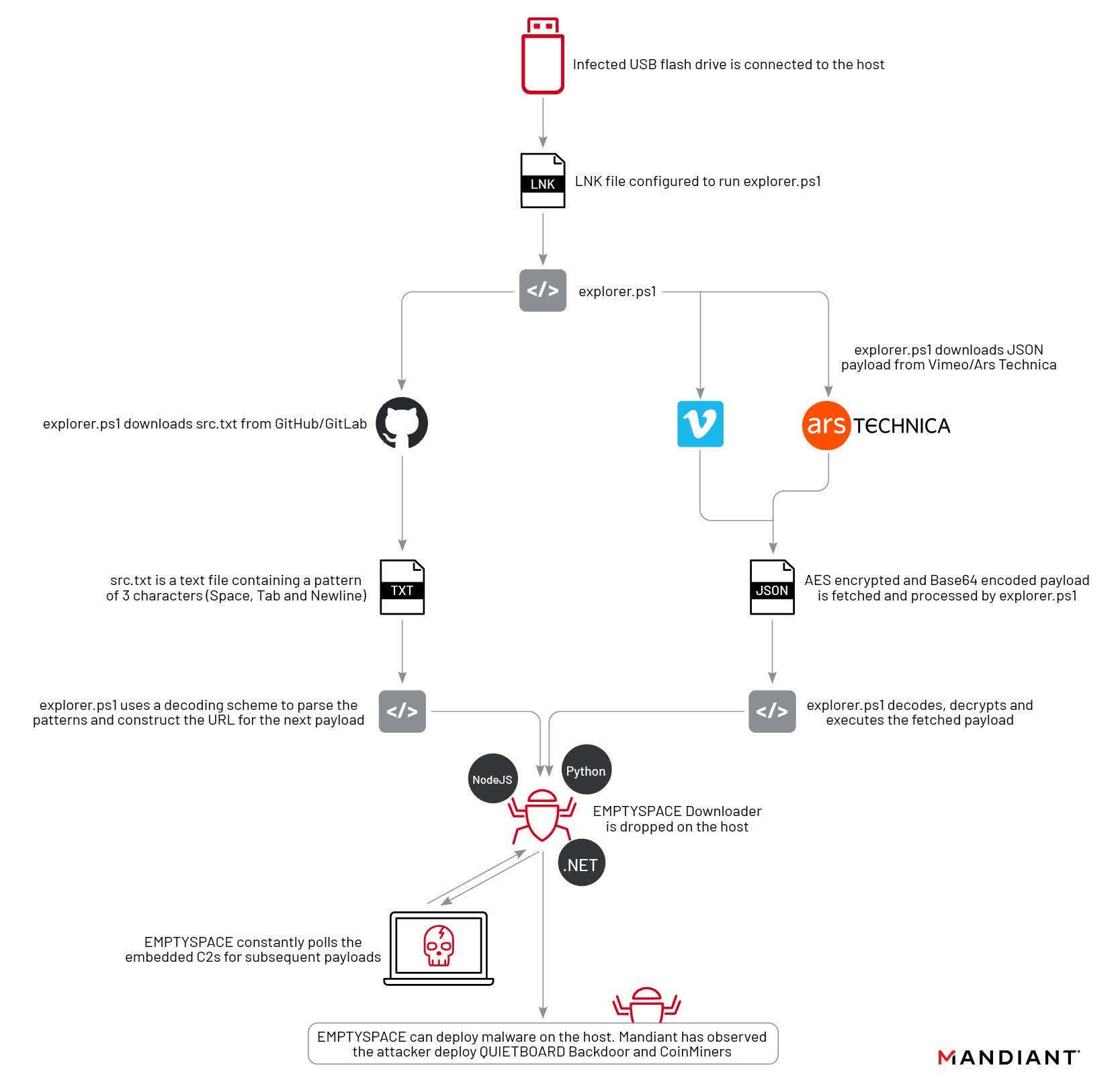

La société d’analyse de sécurité Mandiant a récemment découvert une chaîne d’attaque « jamais vue auparavant » qui utilisait le codage Base 64 sur au moins deux sites Web différents pour fournir la charge utile de deuxième étape d’un malware en trois étapes. Les deux sites étaient la publication technologique Ars Technica et le site d’hébergement vidéo Vimeo.

Un utilisateur a posté une photo d’une pizza sur le forum Ars Technica avec la légende « J’aime la pizza ». Il n’y avait rien de mal en soi avec l’image ou le texte. Cependant, la photo, hébergée sur un site Web tiers, avait une URL contenant une chaîne Base 64. La base 64 convertie en ASCII ressemble à des caractères aléatoires, mais dans ce cas, elle a obscurci les instructions binaires pour télécharger et installer la deuxième étape d’un package malveillant. Dans un autre cas, une chaîne identique est apparue dans la description d’une vidéo par ailleurs inoffensive sur Vimeo.

Un porte-parole d’Ars Technica a déclaré avoir supprimé le compte – créé en novembre dernier – après qu’un utilisateur anonyme ait informé le site Web de l’étrange lien vers l’image (ci-dessous).

Mandiant a déclaré avoir identifié le code comme appartenant à un acteur menaçant nommé UNC4990, qu’il suit depuis 2020. Pour la plupart des utilisateurs, les instructions n’ont eu aucun effet. Il ne fonctionne que sur les appareils contenant déjà la première étape du malware (explorer.ps1). UNC4990 a distribué la première étape via des lecteurs flash infectés configurés pour être liés au fichier hébergé sur GitHub et GitLab.

La deuxième étape, baptisée « Espace vide », est un fichier texte qui apparaît vide pour les navigateurs et les éditeurs de texte. Cependant, son ouverture avec un éditeur hexadécimal révèle un fichier binaire qui utilise un système de codage intelligent d’espaces, de tabulations et de nouvelles lignes pour créer un code binaire exécutable. Mandiant admet n’avoir jamais vu cette technique utilisée auparavant.

« C’est une façon différente et nouvelle de constater les abus qui peuvent être assez difficiles à détecter », a déclaré à Ars le chercheur de Mandiant, Yash Gupta. « C’est quelque chose que nous n’avons généralement pas vu dans les logiciels malveillants. C’est assez intéressant pour nous et c’est quelque chose que nous voulions signaler. »

Lors de l’exécution, Emptyspace interroge en permanence un serveur de commande et de contrôle et télécharge une porte dérobée baptisée « Quietboard » sur commande. UNC4990 utilise la porte dérobée pour installer des mineurs de crypto-monnaie sur les machines infectées. Cependant, Mandiant affirme n’avoir suivi qu’une seule instance d’installation de Quietboard.

Compte tenu de la rareté du Quietboard, l’attaque de l’UNC4990 constitue une menace minime. Cependant, les instances explorer.ps1 et Emptyspace pourraient être beaucoup plus élevées, laissant les utilisateurs vulnérables. Mandiant explique comment détecter l’infection sur son blog.