Pour ne rien arranger, de nombreux fournisseurs recyclent les clés de leurs gammes de produits.

C'est quoi ce bordel ?! Si vous pensiez que votre ordinateur portable, votre ordinateur de bureau ou votre serveur était protégé par Secure Boot, détrompez-vous. Une nouvelle vulnérabilité baptisée « PKfail » a laissé Secure Boot largement ouvert sur des centaines de PC et d’appareils de plusieurs grandes marques technologiques. Les chercheurs de la société de cybersécurité Binarly viennent de publier un rapport choc montrant comment une fuite de clé cryptographique a essentiellement détruit les garanties de sécurité de Secure Boot pour plus de 200 modèles de produits.

Secure Boot est une norme de sécurité créée par des membres de l'industrie informatique pour garantir qu'un appareil ne peut démarrer qu'à l'aide d'un logiciel vérifié et approuvé par le fabricant d'équipement d'origine concerné. Cette nouvelle faille de sécurité provient d'une personne travaillant pour plusieurs fabricants américains qui a accidentellement divulgué la « clé de plate-forme » pour Secure Boot fin 2022.

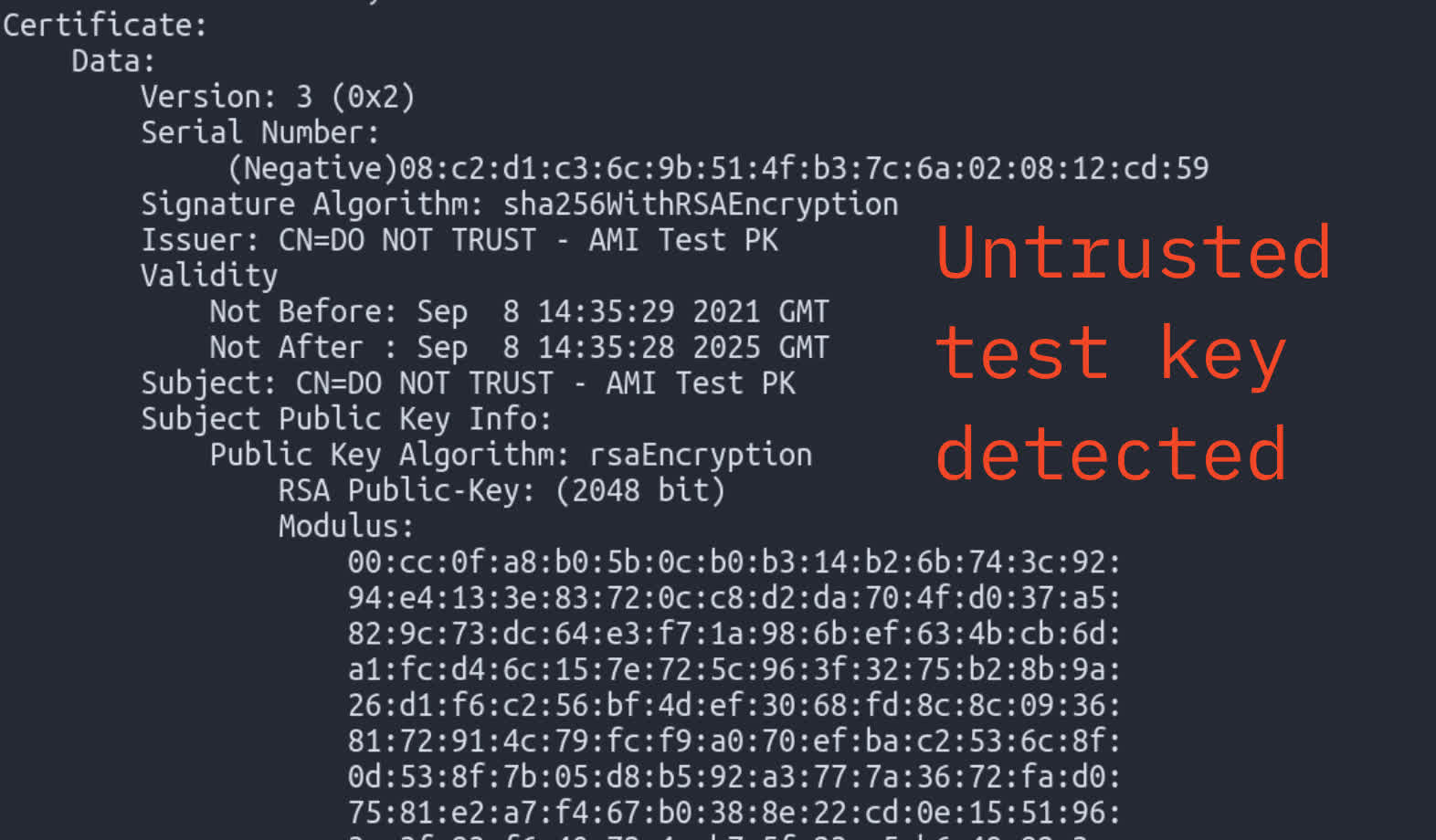

Cette clé est la racine de confiance essentielle qui sous-tend l'ensemble du processus de démarrage sécurisé sur les appareils de fournisseurs tels qu'Acer, Dell, Gigabyte, Intel et Supermicro. Selon un rapport d'Ars Technica, un employé a publié le code source contenant la clé de plate-forme chiffrée sur un dépôt GitHub public. Il l'a protégé avec un mot de passe de 4 caractères ridiculement faible qui a été facilement déchiffré.

Si la fuite est d'abord passée inaperçue, les chercheurs de Binarly l'ont découverte par hasard en janvier 2023. Leurs conclusions révèlent que cette clé de plateforme compromise était réutilisée de manière inquiétante dans des centaines de gammes de produits différentes de plusieurs grandes marques technologiques. Il s'agit également d'un problème inter-silicium, car il affecte à la fois les appareils x86 et Arm.

En substance, cela signifie que les acteurs malveillants peuvent contourner Secure Boot en signant du code malveillant et en chargeant des implants de micrologiciel malveillants comme le tristement célèbre BlackLotus. Ces résultats sont particulièrement inquiétants étant donné que Microsoft a fait de Secure Boot une exigence pour Windows 11 et promeut cette technologie depuis des années pour sécuriser les systèmes contre les rootkits du BIOS.

Les conséquences de cette situation sont également attendues depuis une décennie. L'analyse par Binarly des images de firmware UEFI remontant à 2012 a révélé que plus de 10 % d'entre elles étaient affectées par l'utilisation de ces clés non fiables, au lieu des clés sécurisées générées par le fabricant comme prévu. Même en ne considérant que les 4 dernières années, 8 % des firmwares présentaient encore le problème.

Il s’agit d’une défaillance brutale de la chaîne d’approvisionnement, qui révèle la négligence avec laquelle certains fournisseurs ont géré la sécurité critique des plateformes. Les problèmes vont de la réutilisation des mêmes clés sur les gammes d’appareils grand public et d’entreprise, à l’expédition de produits avec du matériel cryptographique non destiné à la production et à l’absence de rotation régulière des clés. Binarly a mis en évidence ces problèmes de sécurité liés à la sécurité de la chaîne d’approvisionnement des appareils qui ont conduit à cette faille.

Pour les propriétaires d'appareils et les administrateurs informatiques, Binarly conseille de vérifier d'abord si votre équipement est répertorié dans leur avis de vulnérabilité et d'appliquer rapidement tous les correctifs de micrologiciel associés de votre fournisseur.

En outre, l'entreprise souligne que les fournisseurs d'appareils doivent s'assurer de générer et de gérer la clé de la plateforme en suivant les meilleures pratiques en matière de gestion des clés cryptographiques, comme l'utilisation de modules de sécurité matérielle. Ils doivent également remplacer toutes les clés de test fournies par des clés générées de manière sécurisée.

Crédits de la bannière : FlyD