Les administrateurs de serveurs concernés sont invités à prendre des mesures immédiates

Qu'est-ce qui vient de se passer? Introduit en 2015, HTTP/2 a apporté plusieurs améliorations au protocole HTTP, notamment une transmission efficace des données, une gestion des requêtes, une réactivité et une compression d'en-tête pour les transactions d'informations basées sur des sites Web. Mais en plus de ces gains d’efficacité, HTTP/2 a également apporté son propre ensemble de défis aux administrateurs et aux équipes de sécurité. Plus tôt cette semaine, des chercheurs ont annoncé la découverte d'un exploit lié à HTTP/2 qui peut être utilisé pour mener des attaques par déni de service (DoS) contre des cibles vulnérables.

Dans un rapport de The Hacker News, le chercheur en sécurité Bartek Nowotarski a été crédité d'avoir signalé le problème au centre de coordination de l'équipe d'intervention en cas d'urgence informatique (CERT) de Carnegie Mellon le 25 janvier.

La vulnérabilité, connue sous le nom de HTTP/2 CONTINUATION Inondationexploite des implémentations HTTP/2 mal configurées qui ne parviennent pas à limiter ou à nettoyer les trames CONTINUATION dans le flux de données d'une requête.

Nouvelle #vulnérabilité HTTP/2 découverte.

Les attaques « CONTINUATION Flood » peuvent conduire à un déni de service (DoS). Cela pourrait provoquer des plantages et de graves perturbations du site Web.

Trouvez les détails ici : https://t.co/mA2FrvgYNm#cybersecurity #technews #infosec

– The Hacker News (@TheHackersNews) 4 avril 2024

Les trames CONTINUATION sont une méthode utilisée pour continuer une séquence de fragments de blocs d'en-tête, permettant de diviser les blocs d'en-tête sur plusieurs images. Le bloc d'en-tête précédemment fragmenté est considéré comme terminé lorsque le serveur reçoit un indicateur END_HEADERS spécifique, indiquant qu'il n'y a plus de CONTINUATION ou d'autres trames.

Les implémentations HTTP/2 sont vulnérables aux attaques lorsque l'implémentation ne limite pas la quantité de trames CONTINUATION pouvant être envoyées dans un seul flux de données. Si un attaquant lance une requête HTTP vers un serveur vulnérable sans aucun indicateur END_HEADERS défini, la requête permettrait à l'attaquant d'envoyer un flux continu de trames CONTINUATION à ce serveur, provoquant éventuellement un crash de mémoire insuffisante et aboutissant à un refus réussi. attaque de service (DoS).

Le CERT a également cité une autre variante de la vulnérabilité qui utilise des trames CONTINUATION codées HPACK Huffman qui provoquent un épuisement des ressources du processeur, ce qui entraîne également une attaque DoS réussie.

Selon Nowotarski, une seule machine ou même une seule connexion peut potentiellement perturber la disponibilité du serveur, avec des conséquences allant des pannes à la dégradation des performances.

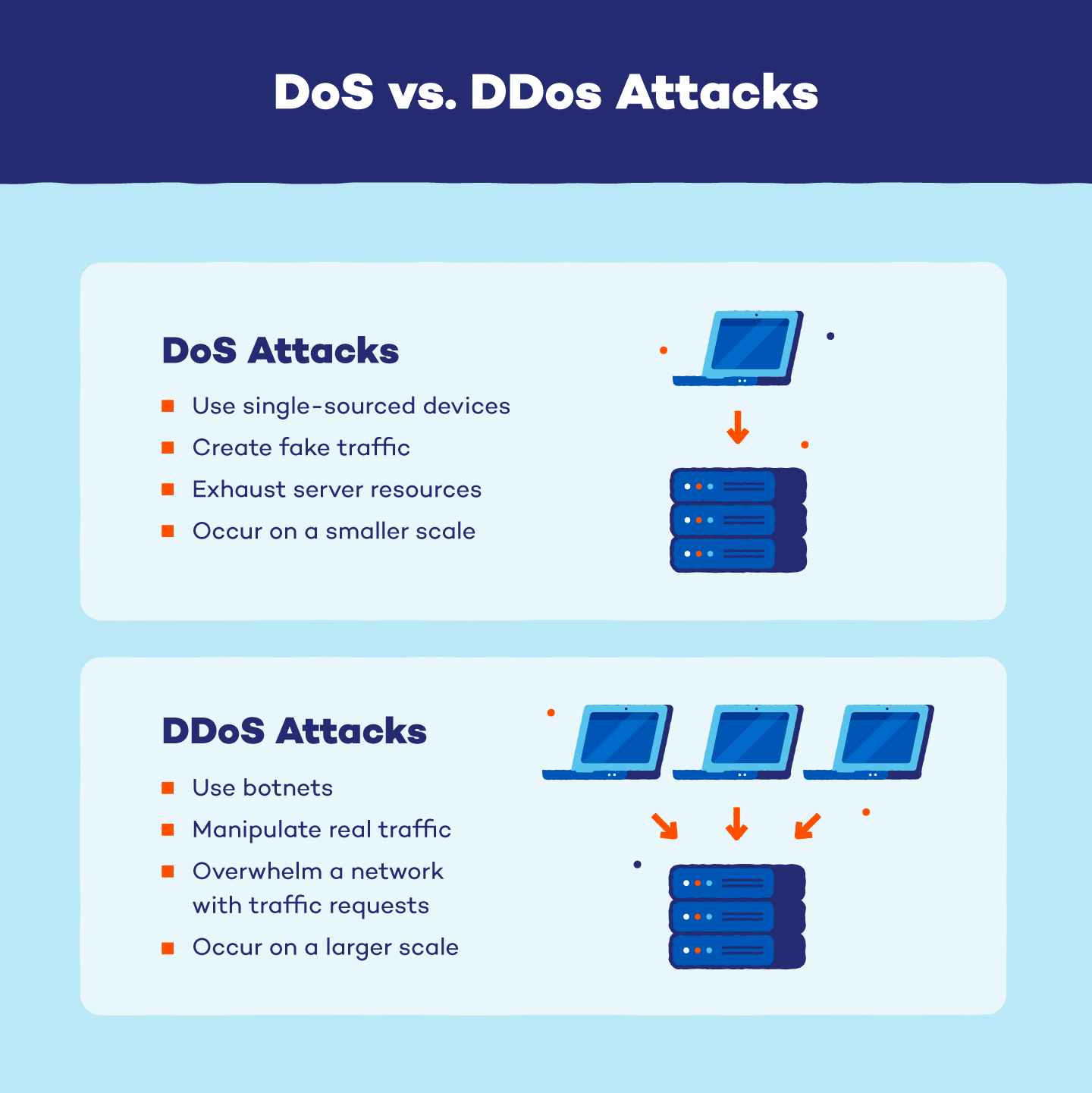

Contrairement à une attaque par déni de service distribué (DDoS) qui crée des botnets à grande échelle pour submerger les réseaux par un volume de trafic considérable, une attaque DoS peut créer un faux trafic Web à l'aide d'un seul appareil en inondant une connexion TCP (Transmission Control Protocol) de requêtes conçues pour épuiser les réseaux. les ressources d'un serveur cible.

Plusieurs enregistrements CVE (Common Vulnerability and Exposure) ont été créés en lien avec la nouvelle vulnérabilité. Ceux-ci inclus:

- CVE-2024-2653 – amphp/http

- CVE-2024-27316 – Serveur HTTP Apache : HTTP/2 DoS par épuisement de la mémoire sur des trames de continuation sans fin

- CVE-2024-24549 – Apache Tomcat : en-tête HTTP/2 gérant le DoS

- CVE-2024-31309 – Épuisement des ressources dans Apache Traffic Server

- CVE-2024-27919 – HTTP/2 : épuisement de la mémoire en raison d'un afflux de trames CONTINUATION

- CVE-2024-30255) – HTTP/2 : épuisement du processeur dû à une inondation de trames CONTINUATION

- CVE-2023-45288 – Inondation de CONTINUATION HTTP/2 dans net/http

- CVE-2024-28182 – Lecture d'un nombre illimité de trames de CONTINUATION HTTP/2 pour provoquer une utilisation excessive du processeur

- CVE-2024-27983 – node::http2::Http2Session::~Http2Session() entraîne un crash du serveur HTTP/2

- CVE-2024-2758 – Les limites de débit Tempesta FW ne sont pas activées par défaut

Selon une enquête de w3techs.com, HTTP/2 est actuellement utilisé par environ 35,5 % de tous les sites Web.

Les administrateurs des serveurs concernés doivent mettre à niveau tout logiciel identifié dans les CVE vers la dernière version afin d'atténuer les menaces potentielles de CONTINUATION. Si un correctif n'est pas disponible, il est conseillé aux administrateurs d'envisager de désactiver temporairement HTTP/2 sur les serveurs concernés.

Crédit image : Elchinator