Des milliers de personnes doivent leur sécurité financière à ses efforts

Pirater les hackers : Après que sa femme a été victime d'une campagne de smishing, un chercheur en sécurité a lancé une enquête personnelle et a découvert une opération d'envergure mondiale. En piratant les systèmes des escrocs pour recueillir des preuves, il a fourni aux autorités des informations cruciales qui ont permis de mettre fin à cette vaste campagne de fraude.

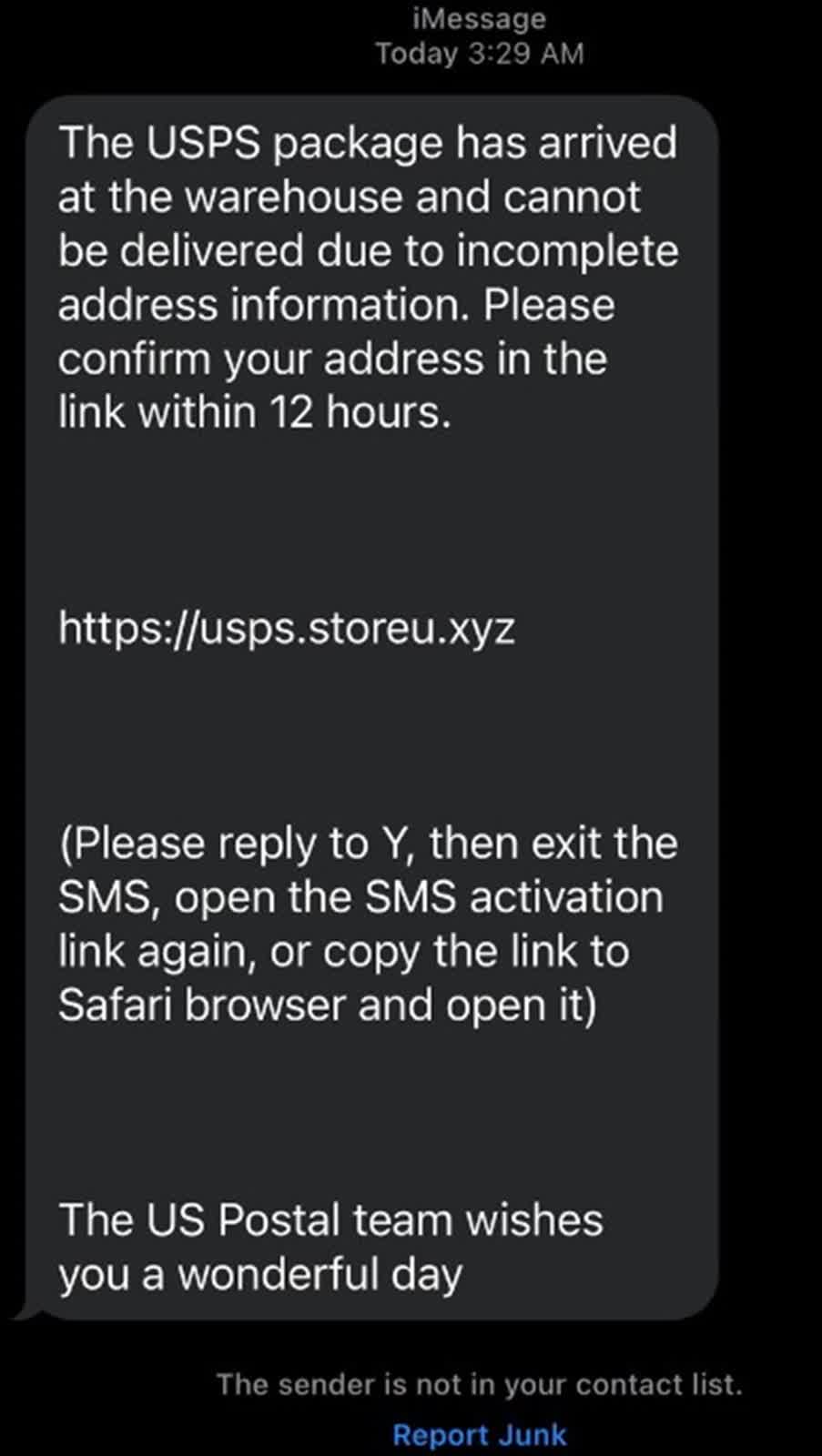

Lorsque Grant Smith, chercheur en sécurité, a reçu un SMS prétendant provenir du service postal américain, il a d'abord cru qu'il s'agissait d'une autre arnaque. Cependant, la situation a pris une tournure plus grave lorsque sa femme a saisi par inadvertance les informations de sa carte de crédit sur le site frauduleux lié. Cette atteinte à la vie privée a incité Smith à se lancer dans une enquête approfondie sur les origines de l'arnaque.

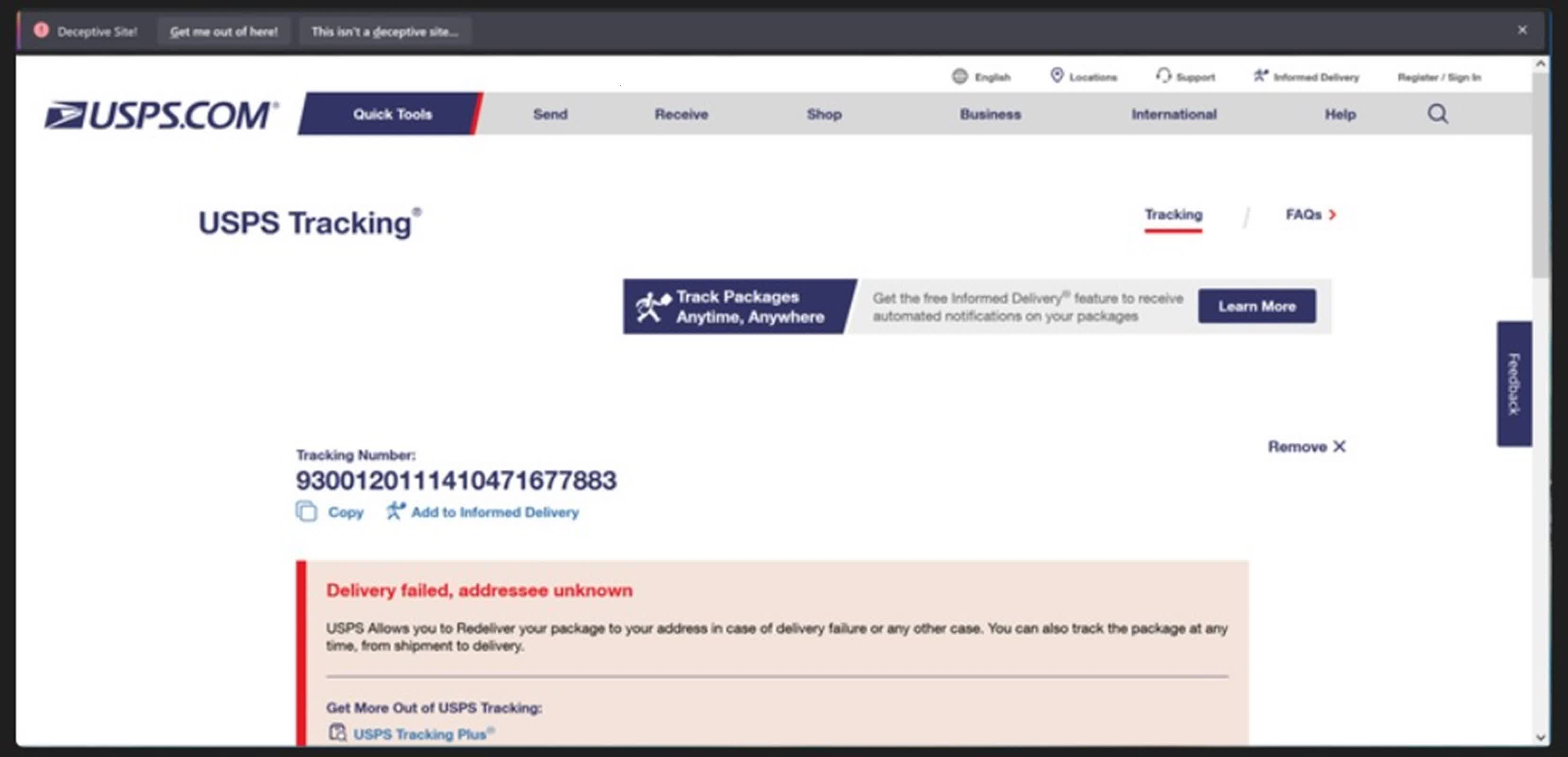

Smith, fondateur de la société de cybersécurité Phantom Security, a finalement découvert une opération de grande envergure impliquant de faux messages USPS conçus pour collecter des informations personnelles, notamment des informations de carte de crédit, auprès de victimes sans méfiance. Ces escroqueries dirigeaient les destinataires vers des sites Web frauduleux qui les incitaient à saisir des informations sensibles.

Déterminé à remonter à la source de l'escroquerie, Smith a identifié un groupe de langue chinoise responsable de l'opération. Il a exploité les vulnérabilités de leurs systèmes, en utilisant l'injection SQL et la traversée de chemin pour recueillir des preuves de leurs activités. Les attaques par injection SQL lui ont permis de manipuler les requêtes de base de données, tandis que la traversée de chemin a permis d'accéder à des fichiers situés en dehors du dossier racine du Web.

« J'ai commencé à faire de la rétro-ingénierie, j'ai compris comment tout était crypté, comment je pouvais le décrypter et j'ai trouvé un moyen plus efficace de récupérer les données », a déclaré Smith à Wired.

Fort de cette expérience, il a réussi à déchiffrer les mots de passe des administrateurs de sites Web, constatant que beaucoup d'entre eux utilisaient encore des identifiants par défaut tels que « admin » pour le nom d'utilisateur et « 123456 » pour le mot de passe. Cette erreur de débutant lui a permis d'automatiser efficacement l'extraction des données des victimes du réseau de sites Web de smishing. Au final, Smith a rassemblé une énorme cache de données pour les autorités, comprenant 438 669 numéros de cartes de crédit uniques et plus de 1,2 million d'informations provenant de 1 133 domaines.

L'enquête de Smith a révélé que les escrocs utilisaient un kit de smishing vendu sur Telegram, lié à un groupe connu sous le nom de « Smishing Triad ». Le groupe n'était pas inconnu des chercheurs en sécurité, notamment de Resecurity. Les escrocs dirigent une organisation cybercriminelle sophistiquée, se livrant principalement à des campagnes de smishing ciblant les services postaux et leurs clients dans le monde entier.

La triade du smishing envoyait des SMS et des iMessages frauduleux, se faisant généralement passer pour des services postaux et de livraison réputés comme USPS et Royal Mail. Ces messages avertissaient les destinataires des colis non livrables et les invitaient à fournir des informations personnelles, des identifiants et des informations de paiement.

Ils ont exploité la confiance que les utilisateurs accordent aux SMS, et notamment aux iMessages, pour rendre leurs escroqueries plus convaincantes. En utilisant des comptes iCloud d'Apple compromis, ils ont contourné les mesures de sécurité traditionnelles pour atteindre un public plus large.

Leurs opérations impliquaient également le cryptage des réponses HTTP avec RSA pour compliquer les efforts d'analyse et de détection. D'autres tactiques incluaient l'utilisation de services de raccourcissement d'URL comme Bit.ly pour masquer les liens malveillants et l'utilisation de bases de données volées sur le dark web pour améliorer leurs capacités de ciblage.

Le groupe a utilisé le filtrage géographique pour cibler des régions spécifiques, comme les Émirats arabes unis et le Pakistan, en adaptant ses attaques aux contextes locaux et en augmentant son efficacité. Son champ d'action était large et visait les services postaux et leurs clients dans plusieurs pays, notamment les États-Unis, le Royaume-Uni, l'UE, les Émirats arabes unis et le Pakistan.

Une banque dont le nom n'a pas été révélé a remarqué les articles de blog de Smith et a pris contact avec lui. Il a partagé ses conclusions avec la banque, a signalé les incidents au FBI et a ensuite fourni des informations au United States Postal Inspection Service (USPIS).

Il se trouve que les actions de Smith tombent dans une zone grise juridique en vertu de la loi sur la fraude et les abus informatiques (Computer Fraud and Abuse Act, CFAA), car le piratage des systèmes des escrocs pour recueillir des preuves pourrait être considéré comme une violation de la CFAA. Bien qu'il ne soit pas poursuivi, les autorités craignent que les preuves recueillies ne soient irrecevables car Smith les a obtenues par des moyens techniquement illégaux.

Michael Martel, responsable national de l'information publique à l'USPIS, a déclaré que les enquêteurs du service postal utilisaient les informations fournies par Smith. Martel a toutefois précisé qu'il ne pouvait pas commenter des aspects spécifiques de l'enquête.

Crédit photo : Grant Smith