Méfiez-vous des captchas qui vous demandent d'en faire trop

En un mot: Une nouvelle tactique de cyber-menace a émergé, tirant parti de l'ingénierie sociale pour inciter les utilisateurs à infecter leurs propres systèmes par des logiciels malveillants. Récemment mis en évidence par MalwareBytes, cette méthode déguise les outils malveillants comme les demandes CAPTCHA. En réalité, ces fichiers – souvent des médias ou basés sur HTML – sont conçus pour voler des informations personnelles ou fonctionnent comme des chevaux de Troie à distance.

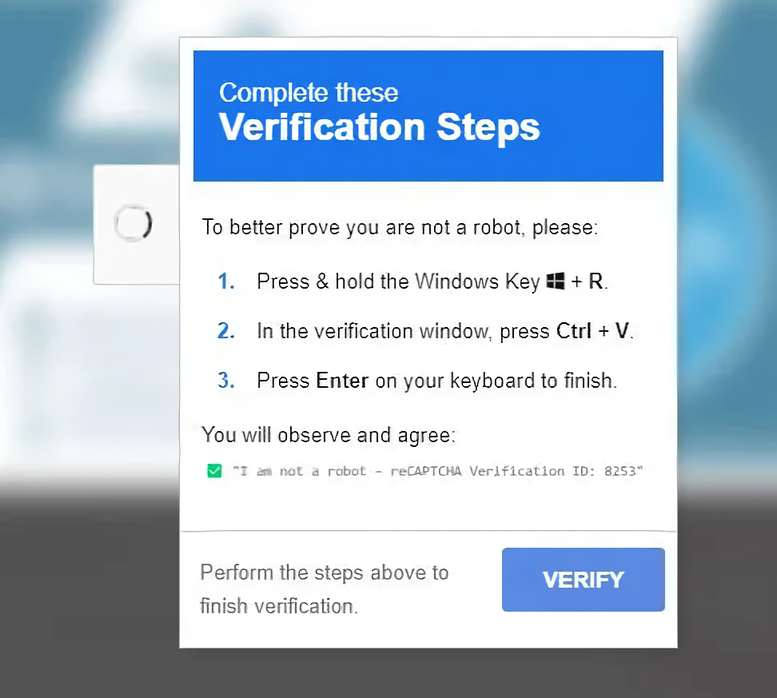

L'attaque commence généralement lorsque les visiteurs d'un site Web sont invités à vérifier qu'ils ne sont pas des robots, une pratique courante qui soulève rarement les soupçons. Cependant, au lieu d'un défi CAPTCHA standard, les utilisateurs rencontrent une série d'étapes apparemment inoffensives qui font en fait partie d'une arnaque sophistiquée.

Les instructions peuvent lire: « Pour mieux prouver que vous n'êtes pas un robot, veuillez appuyer et maintenir la touche Windows + R, collez le code de vérification en appuyant sur Ctrl + V, puis appuyez sur Entrée pour terminer la vérification. » Ces étapes sont conçues pour exécuter une commande malveillante.

Dans les coulisses, le site Web utilise JavaScript pour copier une commande dans le presse-papiers de l'utilisateur. Cela est possible car, dans les navigateurs basés sur le chrome, les sites Web peuvent écrire dans le presse-papiers avec l'autorisation de l'utilisateur. Cependant, Windows suppose que cette autorisation a été accordée lorsque l'utilisateur a vérifié la case « Je ne suis pas un robot », créant une opportunité d'exploitation.

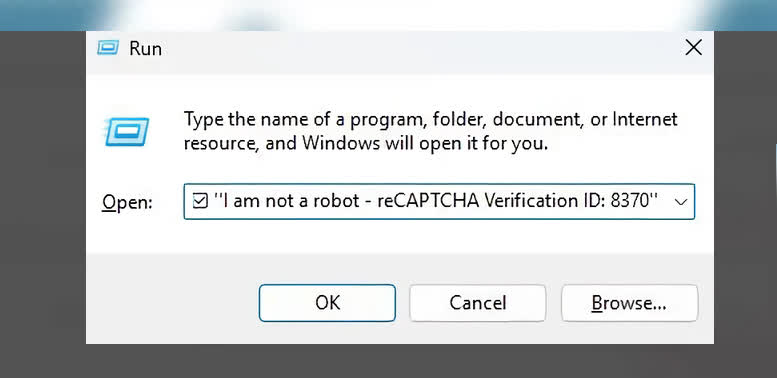

La commande collée dans la boîte de dialogue Exécuter semble être un message de vérification simple mais est en fait un déclencheur de la commande MSHTA, qui télécharge un fichier malveillant à partir d'un serveur distant. Ce fichier est souvent déguisé en fichier multimédia, tel qu'un MP3 ou MP4, mais contient une commande PowerShell codée qui récupère et exécute silencieusement la charge utile de logiciels malveillants.

Les charges utiles de logiciels malveillants utilisées dans ces attaques incluent Lumma Stealer et Sectoprat, toutes deux conçues pour extraire des données sensibles à partir de systèmes infectés. L'attaque est particulièrement efficace car elle exploite la confiance des utilisateurs dans les processus de vérification CAPTCHA, posant un risque même pour ceux qui sont généralement prudents en ligne.

Pour atténuer ces menaces, MalwareBytes conseille aux utilisateurs de se méfier des instructions de sites Web inconnus. L'utilisation d'une solution anti-malware active qui bloque des sites Web et des scripts malveillants est essentiel. De plus, les extensions du navigateur qui bloquent les domaines d'escroquerie connus peuvent fournir une couche de défense supplémentaire.

Bien que la désactivation de JavaScript puisse empêcher le détournement de presse-papiers, il peut également perturber les fonctionnalités sur de nombreux sites Web. Une approche plus pratique, comme recommandé par MalwareBytes, consiste à utiliser différents navigateurs à différentes fins – en réservant un spécifiquement pour visiter des sites moins fiables.